配置L2TP接入三层VPN

应用环境

在现在运营商的组网中,大多数采用了MPLS VPN的组网。这种方式可以满足大部分用户的需求,但是对于某些特殊的需求,只用MPLS VPN技术是不行的。

比如一个用户本身在一个VPN内,但由于这个用户的身份比较特殊,他需要访问另一个VPN的资源。还有就是运营商需要给MPLS VPN的企业用户提供共享的LNS设备,可以让企业分布于各地的移动用户通过运营商提供的LNS设备(相当于企业的PE设备)来接入企业内部网络。

由于LNS是多个企业用户共享的,因此运营商在LNS设备上必须能够将不同的企业用户接入到对应的企业的VPN中,这种需求可以采用L2TP协议来实现。这种技术也称为L2TP接入三层VPN技术。

配置思路

在配置L2TP接入三层VPN时,采用如下的配置思路:

1. 配置LAC和LNS设备上的L2TP功能。

2. 在LNS上要创建多个VPN-instance和多个相对应的L2TP-group。

3. 在LAC和LNS设备上启用隧道验证功能。

配置注意事项

在LNS上创建的VPN实例要和L2TP-group相对应。

组网需求

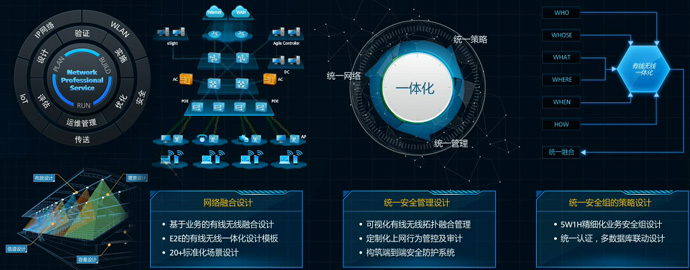

在下图中,01企业总部域名为263.net,PC1为01企业用户;02企业总部域名为163.net,PC2为02企业用户。

L2TP支持多实例组网图

适用产品和版本

LAC侧设备可以使用NE05/NE08E/NE16E/NE20/NE20E中的任一款路由器,版本为(VRP5.30)及后续版本。

LNS侧设备可以使用NE05/NE08E/NE16E/NE20/NE20E/NE40/NE80/S8016中的任一款路由器,版本为(VRP5.30)及后续版本。

配置步骤

步骤 1 用户侧的配置

建立一个拨号网络,号码为RouterA路由器的接入号码,接收由LNS服务器端分配的地址。

对于PC1而言,在弹出的拨号终端窗口中输入用户名vpdn@263.net,口令为11111(此用户名与口令已在LNS中注册)。

对于PC2而言,在弹出的拨号终端窗口中输入用户名vpdn@163.net,口令为22222(此用户名与口令已在LNS中注册)。

步骤 2 路由器RouterA(LAC侧)的配置

(本例中LAC侧与通道相连接的串口的IP地址为202.38.160.1,LNS侧与通道相连接的串口IP地址为202.38.160.2)。

# 设置用户名及口令。 <Quidway> system-view [Quidway] sysname RouterA [RouterA] aaa [RouterA-aaa] local-user vpdn@263.net password simple 11111 [RouterA-aaa] local-user vpdn@163.net password simple 22222 # 在拨号用户的接入接口上启动CHAP认证。 # 在Serial1/0/0接口上配置IP地址。 [RouterA] interface serial 1/0/0 [RouterA-Serial1/0/0] ip address 202.38.160.1 255.255.255.0 [RouterA-Serial1/0/0] ppp authentication-mode chap [RouterA-Serial1/0/0] quit # 创建两个域。 [RouterA] aaa [RouterA-aaa] domain 263.net [RouterA-aaa-domain-263.net] quit [RouterA-aaa] domain 163.net [RouterA-aaa-domain-163.net] quit [RouterA-aaa] quit # 设置两个L2TP组并配置相关属性。 [RouterA] l2tp enable [RouterA] l2tp-group 1 [RouterA-l2tp1] tunnel name LAC1 [RouterA-l2tp1] start l2tp ip 202.38.160.2 domain 263.net [RouterA-l2tp1] quit [RouterA] l2tp-group 2 [RouterA-l2tp2] tunnel name LAC2 [RouterA-l2tp2] start l2tp ip 202.38.160.2 domain 163.net # 启用通道验证并设置通道验证密码。 [RouterA-l2tp2] tunnel authentication [RouterA-l2tp2] tunnel password simple 12345 [RouterA-l2tp2] quit [RouterA] l2tp-group 1 [RouterA-l2tp1] tunnel authentication [RouterA-l2tp1] tunnel password simple 12345 [RouterA-l2tp1] quit # 配置域名后缀分隔符。 [RouterA] l2tp domain suffix-separator @

步骤 3 路由器RouterB(LNS侧)的配置

# 使能L2TP。 <Quidway> system-view [Quidway] sysname RouterB [RouterB] l2tp enable # 创建两个用户名及口令 [RouterB] aaa [RouterB-aaa] local-user vpdn@263.net password simple 11111 [RouterB-aaa] local-user vpdn@163.net password simple 22222 # 创建两个域,在域下绑定相应的虚模板和配置相应的地址池 [RouterB-aaa] domain 263.net [RouterB-aaa-domain-263.net] binding virtual-template 1 [RouterB-aaa-domain-263.net] ip pool 1 202.38.160.10 202.38.160.100 [RouterB-aaa-domain-263.net] quit [RouterB-aaa] domain 163.net [RouterB-aaa-domain-163.net] binding virtual-template 2 [RouterB-aaa-domain-163.net] ip pool 1 202.38.160.10 202.38.160.100 [RouterB-aaa] quit # 创建两个VPN-instance [RouterB] ip vpn-instance vrf1 [RouterB–vpn-instance-vrf1] route-distinguisher 100:1 [RouterB–vpn-instance-vrf1] quit [RouterB] ip vpn-instance vrf2 [RouterB–vpn-instance-vrf2] route-distinguisher 100:2 [RouterB-vpn-instance-vrf2] quit # 配置与01企业相连的GigabitEthernet接口,绑定vrf1。 [RouterB] interface gigabitethernet2/0/0 [RouterB-GigabitEthernet2/0/0] ip binding vpn-instance vrf1 [RouterB-GigabitEthernet2/0/0] ip address 202.38.160.3 255.255.255.0 [RouterB-GigabitEthernet2/0/0] quit # 配置与02企业相连的GigabitEthernet接口,绑定vrf2。 [RouterB] interface gigabitethernet3/0/0 [RouterB-GigabitEthernet3/0/0] ip binding vpn-instance vrf2 [RouterB-GigabitEthernet3/0/0] ip address 202.38.160.4 255.255.255.0 [RouterB-GigabitEthernet3/0/0] quit # 创建两个相应的Virtual-Template,分别与vrf1、vrf2绑定。 [RouterB] interface virtual-template 1 [RouterB-Virtual-Template1] ip binding vpn-instance vrf1 [RouterB-Virtual-Template1] ip address 202.38.161.5 255.255.255.0 [RouterB-Virtual-Template1] remote address pool 1 [RouterB-Virtual-Template1] ppp authentication-mode pap [RouterB-Virtual-Template1] quit [RouterB] interface virtual-template 2 [RouterB-Virtual-Template2] ip binding vpn-instance vrf2 [RouterB-Virtual-Template2] ip address 202.38.161.6 255.255.255.0 [RouterB-Virtual-Template2] remote address pool 1 [RouterB-Virtual-Template2] ppp authentication pap [RouterB-Virtual-Template2] quit # 创建两个L2TP-group。 [RouterB] l2tp-group 3 [RouterB-l2tp3] tunnel name LNS1 [RouterB-l2tp3] tunnel authentication [RouterB-l2tp3] allow l2tp virtual-template 1 remote LAC1 [RouterB-l2tp3] tunnel password simple 12345 [RouterB-l2tp3] quit [RouterB] l2tp-group 4 [RouterB-l2tp4] tunnel name LNS2 [RouterB-l2tp4] tunnel authentication [RouterB-l2tp4] allow l2tp virtual-template 2 remote LAC2 [RouterB-l2tp4] tunnel password simple 12345

上述配置中,如果LNS端需要采用RADIUS验证,请修改AAA配置即可。

验证结果

配置成功后,当有VPN用户上线时,在LAC和LNS上执行display l2tp tunnel命令可看到隧道建立成功。以LNS侧的显示为例:

[LAC] display l2tp tunnel

Total tunnel = 2

LocalTID RemoteTID RemoteAddress Port Sessions RemoteName

1 1 202.38.160.1 2124 1 LAC1

2 2 202.38.160.1 2125 1 LAC2

在LNS上执行display l2tp session命令可看到会话连接建立成功。

[LAC] display l2tp session

Total session = 2

LocalSID RemoteSID LocalTID

1576 1036 1

2213 1124 2

同时VPN用户可以访问公司总部。